Lo que aprendí después de usar un honeypot SSH durante 7 días

La idea de usar un honeypot para aprender sobre posibles atacantes se me ocurrió mientras chateaba con un amigo que había expuesto su puerto SSH para iniciar sesión mientras estaba fuera de casa.

La idea de usar un honeypot para aprender sobre posibles atacantes se me ocurrió mientras chateaba con un amigo que había expuesto su puerto SSH para iniciar sesión mientras estaba fuera de casa.

¿Cómo surgió esta idea?

Había mencionado que los IP chinos habían estado tratando de obtener acceso. Estos ataques me recordaron a cuando se introdujo Internet de banda ancha y había bastantes aplicaciones de software de firewall que protegían a los usuarios de Internet. En estas aplicaciones, cuando se producía un tráfico entrante específico, un cuadro de diálogo emergente le alertaba de un posible ataque. Hoy en día, Internet es mucho más avanzado, con varios vectores de ataque nuevos, y ejecutar un honeypot SSH sería una gran oportunidad para ponerse al día sobre los ataques y atacantes que afectan a Internet.

¿Qué honeypot usar?

Los honeypots se clasifican en 3 categorías diferentes:

- Baja interacción: simula servicios y vulnerabilidades para recopilar información y malware, pero no presenta un sistema utilizable para que el atacante interactúe con él.

- Interacción media: imita un servicio de producción en un entorno muy controlado que permite cierta interacción de un atacante

- Alta interacción: imita un servicio de producción en el que los atacantes pueden tener una batalla campal hasta que se restaure el sistema.

Al elegir un honeypot, quería algo en lo que no solo pudiera ver la IP de los atacantes, sino también lo que le están haciendo a un sistema. Tampoco quería exponer un sistema completo al mundo donde podría usarse para piratear mi red interna o potencialmente usarse para ataques externos. Siguiendo esta premisa, elegí Kippo. Kippo es el honeypot SSH de interacción media más popular diseñado para registrar ataques de fuerza bruta y, lo que es más importante, toda la interacción del shell realizada por el atacante.

¿Cómo avanzó la semana?

En la primera hora de exponer el puerto SSH 22, tuve intentos de inicio de sesión desde todo el mundo. El tiempo que había pasado me hizo pensar en la popularidad de Kippo y, dado el hecho de que no se ha actualizado en un tiempo, lo más probable es que sea detectable y carezca de características simuladas utilizadas por los atacantes. Una búsqueda rápida en la web confirmó todas estas sospechas, así que reemplacé Kippo por Cowrie. Cowrie se basa directamente en Kippo con varias actualizaciones importantes que incluyen:

- Compatibilidad con SFTP y SCP para la carga de archivos

- Compatibilidad con comandos exec SSH

- Registro de intentos de conexión directa TCP (proxy SSH)

- Registro en formato JSON para facilitar el procesamiento en soluciones de gestión de registros

- Muchos más comandos adicionales y, lo que es más importante, una solución para la detección anterior de Kippo

El cambio fue muy suave, ya que Cowrie es básicamente un reemplazo de Kippo y scripts como Kippo-Graph funcionan con él. Además de cambiar a Cowrie, había actualizado el archivo fs.pickle incluido para que no fuera el sistema de archivos listo para usar que obtiene de forma predeterminada.

A medida que avanzaba la semana, el honeypot continuó acumulando intentos de inicio de sesión, algunos exitosos, pero la mayoría no tuvieron éxito. Debido a esto, agregué algunas de las combinaciones de nombre de usuario / contraseña más comunes para, con suerte, atraer a los atacantes a interactuar con el honeypot.

¿Cómo eran las estadísticas?

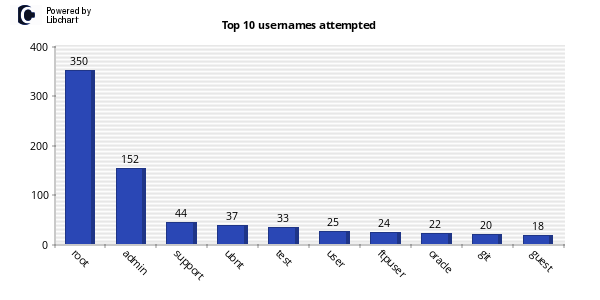

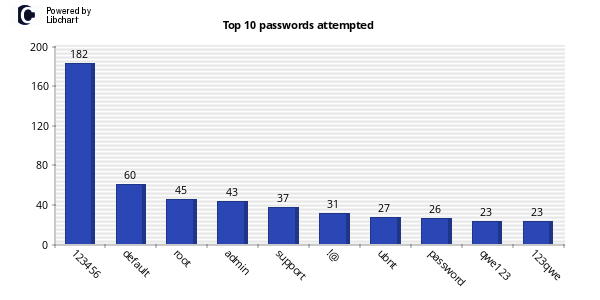

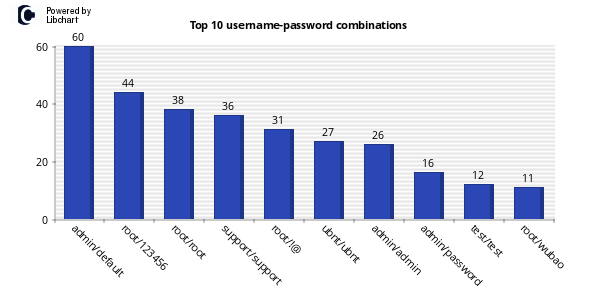

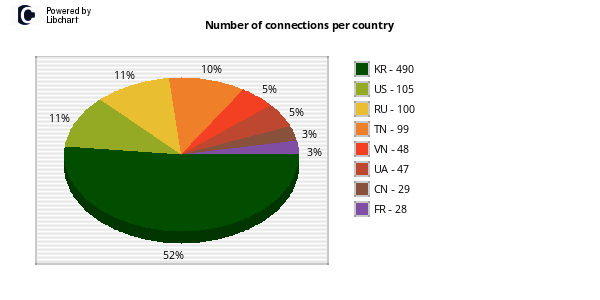

En el transcurso de una semana hubo un total de 1465 intentos de inicio de sesión, que resultaron en 1374 intentos fallidos y 91 intentos exitosos. Además, todos estos intentos son una combinación de 113 direcciones IP únicas.

Top 10 Usernames

Top 10 Passwords

Top 10 Combinations

Principales conexiones por país

(KR = South Korea, US = United States, RU = Russia, TN = Tunsia, VN = Vietnam, UA = Ukraine, CN = China, FR = France)

¿Qué información he aprendido?

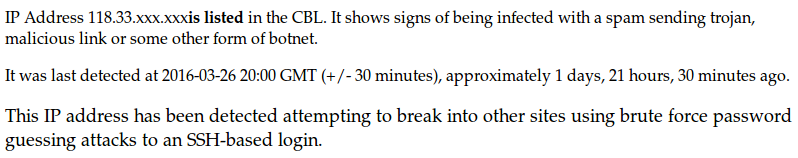

La principal conclusión de esta experiencia es que la mayoría de los intentos de inicio de sesión parecen estar automatizados mediante el uso de alguna herramienta o mediante una red de bots. Prueba de ello es que las sesiones de intento de inicio de sesión utilizan contraseñas identificativas de origen y contraseñas repetidas intentadas día tras día. Además, al hacer una búsqueda CBL de, por ejemplo, la conexión superior en mi honeypot devuelve el siguiente texto.

Los atacantes también están apuntando a los enrutadores Raspberry Pi y Ubiquiti expuestos, como se muestra en las estadísticas. Ambos dispositivos tienen inicios de sesión predeterminados de fábrica que se aprovechan fácilmente cuando no se actualizan.

Desafortunadamente, en los 7 días que funcionó este honeypot no hubo interacciones notables. Por lo general, los tipos de ataques más comunes una vez que un atacante ingresa a SSH son conexiones de botnet, rebotes de irc o cualquier cosa que permita a un atacante control e interacción remotos.

Enlaces de referencia

Los enlaces de referencia a continuación están relacionados con esta publicación de blog. Si está interesado en obtener más información sobre otros honeypots disponibles y cómo configurar uno, obtenga más información en este enlace.

Scripts: Kippo-Graph, Kippo-Scripts